轻型目录访问协议(英文:Lightweight Directory Access Protocol,缩写:LDAP)是一个开放的,中立的,工业标准的应用协议,通过IP协议提供访问控制和维护分布式信息的目录信息。

OpenLDAP是轻型目录访问协议(Lightweight Directory Access Protocol,LDAP)的自由和开源的实现,在其OpenLDAP许可证下发行,并已经被包含在众多流行的Linux发行版中。

目录服务

目录是一个为查询、浏览和搜索而优化的专业分布式数据库,它呈树状结构组织数据,就好象Linux/Unix系统中的文件目录一样。目录数据库和关系数据库不同,它有优异的读性能,但写性能差,并且没有事务处理、回滚等复杂功能,不适于存储修改频繁的数据。所以目录天生是用来查询的,就好象它的名字一样。

LDAP特点

LDAP的结构用树来表示,而不是用表格。正因为这样,就不能用SQL语句了

LDAP可以很快地得到查询结果,不过在写方面,就慢得多

- LDAP提供了静态数据的快速查询方式

- Client/server模型,Server 用于存储数据,Client提供操作目录信息树的工具

- 这些工具可以将数据库的内容以文本格式(LDAP 数据交换格式,LDIF)呈现在您的面前

- LDAP是一种开放Internet标准,LDAP协议是跨平台的Interent协议

LDAP组成形式

基本概念

- Entry

条目,也叫记录项,是LDAP中最基本的颗粒,就像字典中的词条,或者是数据库中的记录。通常对LDAP的添加、删除、更改、检索都是以条目为基本对象的。

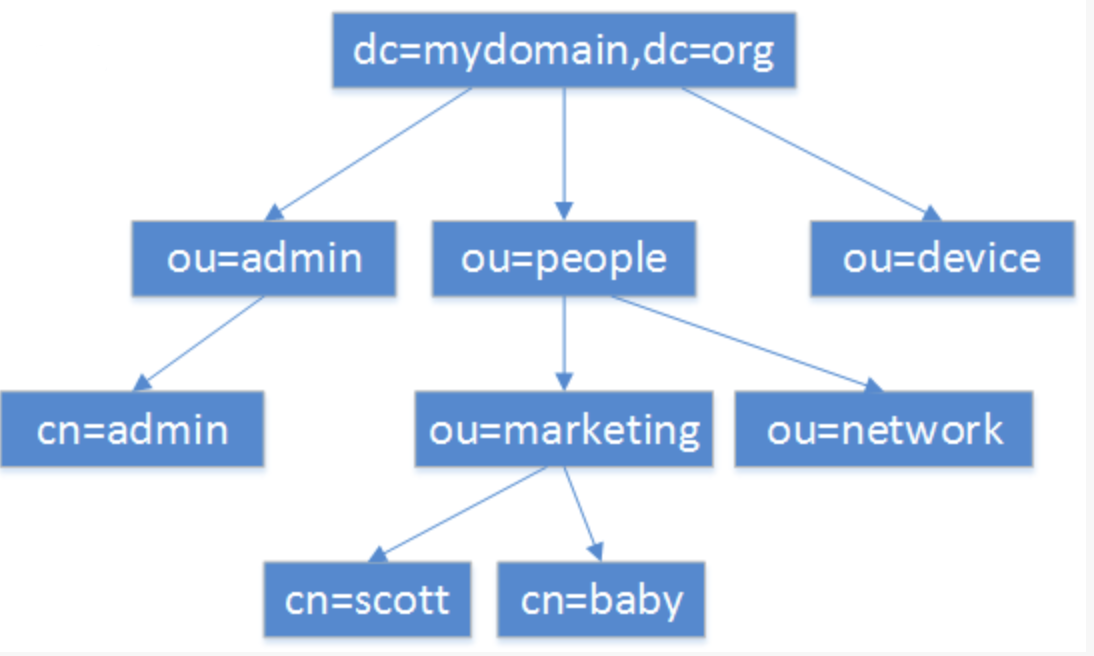

DN 标识名(distinguished Name ,DN) 例如:cn=baby,ou=marketing,ou=people,dc=mydomain,dc=org 通过DN的层次型语法结构,可以方便地表示出条目在LDAP树中的位置,通常用于检索。

RDN 一般指dn逗号最左边的部分,如cn=baby。它与RootDN不同,RootDN通常与RootPW同时出现,特指管理LDAP中信息的最高权限用户。

Base DN LDAP目录树的最顶部就是根,也就是所谓的“Base DN”,如”dc=mydomain,dc=org”。

- Attribute

每个条目都可以有很多属性(Attribute),比如常见的人都有姓名、地址、电话等属性。每个属性都有名称及对应的值,属性值可以有单个、多个,比如你有多个邮箱。

属性不是随便定义的,需要符合一定的规则,而这个规则可以通过schema制定,在openLDAP中通过导入基础的schema才能导入用户的账户信息

| 属性 | 别名 | 语法 | 描述 | 值 |

|---|---|---|---|---|

| commonName | cn | Directory String | 姓名 | sean |

| surname | sn | Directory String | 姓 | Chow |

| organizationalUnitName | ou | Directory String | 单位名 | Chow |

- ObjectClass

属性不是随便定义的,需要符合一定的规则,而这个规则可以通过schema制定。ObjectClass是属性的集合,LDAP预想了很多人员组织机构中常见的对象,并将其封装成对象类。比如人员(person)含有姓(sn)、名(cn)、电话(telephoneNumber)、密码(userPassword)等属性,单位职工(organizationalPerson)是人员(person)的继承类,除了上述属性之外还含有职务(title)、邮政编码(postalCode)、通信地址(postalAddress)等属性。通过对象类可以方便的定义条目类型。每个条目可以直接继承多个对象类,这样就继承了各种属性。eNumber属性,因为employeeNumber是在inetOrgPerson中定义的。

- Schema

对象类(ObjectClass)、属性类型(AttributeType)、语法(Syntax)分别约定了条目、属性、值。这些构成了模式(Schema)——对象类的集合。条目数据在导入时通常需要接受模式检查,它确保了目录中所有的条目数据结构都是一致的。

- LDIF

LDIF(LDAP Data Interchange Format,数据交换格式)是LDAP数据库信息的一种文本格式,用于数据的导入导出,每行都是“属性: 值”

行界定

冒号分隔

属性-值对

1 | dn: uid=root,ou=People,dc=ethercap,dc=com |

半小时快速搭建实战

`shell

//安装三大应用,服务端,客户端,导出导入工具

yum install -y openldap-servers openldap-clients migrationtools

//配置文件

cp /usr/share/openldap-servers/DB_CONFIG.example /var/lib/ldap/DB_CONFIG

chown ldap. /var/lib/ldap/DB_CONFIG

//启动服务

systemctl start slapd

systemctl enable slapd

//生成root密码

╭─root@ykdev ~

╰─# slappasswd

New password:

Re-enter new password:

{SSHA}/UFZ8EehpMMtKiiAy+vxdxH6fObhaF3l

//修改rootdn密码

cat chrootpw.ldif

dn: olcDatabase={0}config,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}/UFZ8EehpMMtKiiAy+vxdxH6fObhaF3l

ldapadd -Y EXTERNAL -H ldapi:/// -f chrootpw.ldif

//导出基础的Schema,这些 Schema 文件位于 /etc/openldap/schema/ 目录中,定义了我们以后创建的条目可以使用哪些属性

[root@localhost ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/cosine.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry “cn=cosine,cn=schema,cn=config”

[root@localhost ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/nis.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry “cn=nis,cn=schema,cn=config”

[root@localhost ~]# ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/inetorgperson.ldif

SASL/EXTERNAL authentication started

SASL username: gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth

SASL SSF: 0

adding new entry “cn=inetorgperson,cn=schema,cn=config”

//配置 LDAP 的顶级域

[root@proxy ldap]# cat chdomain.ldif

dn: olcDatabase={1}monitor,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to by dn.base=”gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth”

read by dn.base=”cn=Manager,dc=my-domain,dc=com” read by none

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcSuffix

olcSuffix: dc=my-domain,dc=com

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcRootDN

olcRootDN: cn=Manager,dc=my-domain,dc=com

dn: olcDatabase={2}hdb,cn=config

changetype: modify

replace: olcRootPW

olcRootPW: {SSHA}/UFZ8EehpMMtKiiAy+vxdxH6fObhaF3l

dn: olcDatabase={2}hdb,cn=config

changetype: modify

add: olcAccess

olcAccess: {0}to attrs=userPassword,shadowLastChange by

dn=”cn=Manager,dc=my-domain,dc=com” write by anonymous auth by self write by none

olcAccess: {1}to dn.base=”” by read

olcAccess: {2}to by dn=”cn=Manager,dc=my-domain,dc=com” write by read

[root@localhost ~]# ldapmodify -Y EXTERNAL -H ldapi:/// -f chdomain.ldif

//导入基础组信息什么的

[root@proxy ldap]# cat base.ldif

dn: dc=my-domain,dc=com

dc: my-domain

objectClass: top

objectClass: domain

dn: ou=People,dc=my-domain,dc=com

ou: People

objectClass: top

objectClass: organizationalUnit

dn: ou=Group,dc=my-domain,dc=com

ou: Group

objectClass: top

objectClass: organizationalUnit

ldapadd -x -D “cn=Manager,dc=my-domain,dc=com” -W -f base.ldif

//导入用户信息

//修改域名基础信息

vi /usr/share/migrationtools/migrate_common.ph

$DEFAULT_BASE = “dc=my-domain,dc=com”;

[root@proxy ldap]# /usr/share/migrationtools/migrate_passwd.pl /etc/passwd passwd.ldif

[root@proxy ldap]# /usr/share/migrationtools/migrate_group.pl /etc/group group.ldif

[root@proxy ldap]# ldapadd -x -D cn=Manager,dc=my-domain,dc=com -W -f passwd.ldif

[root@proxy ldap]# ldapadd -x -D cn=Manager,dc=my-domain,dc=com -W -f group.ldif

//查看所有记录

[root@proxy ldap]# ldapsearch -x -b “dc=my-domain,dc=com” -H ldap://192.168.1.1